A arte da criptografia, os ditadores odeiam, os governos tremem, ela criou os primeiros heróis da nossa era digital, entre eles temos Edward Snowden, Satoshi Nakamoto, Ross Ulbricht e outros tantos.

Chega de baboseira e vamos para o hard work. Diferente da parte um na qual dei apenas um breve resumo dos programas, aqui vou usar as armas, e explicar com detalhes cada uma delas. Vamos começar com o TrueCrypt/Vera

TrueCrypt/VeraCrypt:

VeraCrypt é a versão atualizada do TrueCrypt, cujos desenvolvedores sumiram deixando a entender que foram ameaçados por alguma agência ai, não vou citar nomes até por educação e.e.

O software do TrueCrypt sofreu uma revisão completa, e não acharam nenhum backdoor, acharam apenas algumas coisas a serem melhoradas, como uma melhor disposição do código fonte e o aumento no número de iterações na geração de hashs e números randômicos (para deixar sua criptografia mais segura ;) ).

Então resolveram criar o VeraCrypt, cuja versão 1.13 dá suporte aos containers do TrueCrypt. Para baixá-lo vá no site https://veracrypt.codeplex.com/ na área de downloads e baixe de acordo com seu sistema operacional.

Você pode também baixar a última versão do truecrypt pelo site https://truecrypt.ch/downloads/, a diferença entre ambos é muito pequena, os algoritmos são praticamente os mesmos com algumas iterações a mais. Vou fazer um tutorial baseado no TrueCrypt, ele servirá também para o Vera. Não sabemos se o TrueCrypt é um espírito vivendo no Vera ou se ele vai ressuscitar dos mortos.

Vamos começar criando um container, nada mais é que um espaço criptografado no seu HD, muito bom para evitar intrusos :).

Essa é a tela inicial do TrueCrypt, você irá clicar no ícone "Create Volume".

Vamos criar um arquivo container, esse arquivo é apenas uma faixada que aloca o espaço criptografado. É como se fosse uma casa aparentemente pequena dentro dela se você tiver a chave poderá entrar por um prédio subterrâneo . Agora NEXT

Outro passo muito importante, nessa tela temos a opção de criar um arquivo padrão, ele só irá esconder o conteúdo do volume. Temos uma opção mais interessante, a " Hidden TrueCrypt volume", ela permite que você coloque uma senha falsa caso alguém te force a falar a senha, ela entrará em um volume falso e não verá nada no volume verdadeiro até achar a senha. Genial? Agora "NEXT"

Aqui temos uma tarefa importante, seja qual for o arquivo utilizado tenha certeza que ele não servirá para nada, pois ele será completamente apagado pelo TrueCrypt . Por isso eu resolvi criar um arquivo novo, pode ser qualquer tipo de arquivo, em baixo resolvi criar um arquivo em txt, poderia ter colocado a extensão em mp3, exe, .deb ou qualquer outro que sua imaginação sonhar.

Crie o arquivo com um nome qualquer, ou use um arquivo inútil.

Depois vá em "Select File" e selecione o arquivo criado.

Essa é uma das telas mais legais e importantes. Na parte de cima temos a escolha dos algoritmos, todos eles são seguros e confiáveis, é muito interessante estudar cada um dos algoritmos de criptografia. Vou dar um resumo de cada um deles e você deverá fazer sua escolha ou simplesmente pule essa parte e escolha qualquer um.

AES aka Rijndel: Algoritmo escolhido como padrão em uma grande competição de algoritmos, ele é rápido e é muito provável que seu hardware possa acelerar o processo de criptografia. É o padrão da indústria e dos documentos secretos.

Serpent: Um algoritmo sólido, e mais seguro que o AES, porém lento.

Twofish: Fica no meio do caminho entre a velocidade do AES e a solidez do Serpent.

Algoritmos em cascada, como funciona? Ele criptografa seus arquivos em cascata, começando pela última opção e terminando pela primeira. Ele encripta uma vez e depois outra e se escolher as 3 cifras ele encripta mais uma vez. Isso afeta o desempenho, clicando em Benchmark você verá o desempenho no seu hardware.

Minha sugestão?

AES-Twofish é mais que o suficiente e tem bom desempenho.

Na parte inferior repare no "RIPMED-160", clicando nele aparecerá duas outras sugestões, use-as. Tanto a sha512 como a Whirlpool são seguras.

Ambas usam hashs de 512 bits, nosso software criptográfico usa essas hashs para derivar suas chaves usando uma chave de função derivada criada pela Internet Engineering Task Force, o PBKDF2(ai entra o número de iterações a mais no VeraCrypt).

Depois de escolhidas aperte NEXT.

Nesta tela você escolhe o tamanho do seu volume externo, o volume falso. Esse volume influi no tamanho máximo do volume secreto "Hidden".

Escolhido aperte NEXT.

Agora você deve escolher uma senha fácil para seu volume falso.

Next. Aqui ele vai te dar uma mensagem se a senha tiver menos que 20 caracteres, siga em frente.

A tela acima pede que você faça movimentos aleatórios com o mouse, faça isso por pelo menos uns 40 segundos. Então clique em "Format".

Depois de 1 minuto seu volume falso está pronto. Nunca coloque nada que necessite ser realmente bem protegido.

Escolha o qual algoritmo deseja usar, mas dessa vez para o volume secreto. E NEXT

Lembra que fale que o volume falso influía no tamanho do volume secreto? Ai está, o meu limite para o volume secreto é de 2 GB, eu vou adicionar apenas 1 GB. Siga em frente.

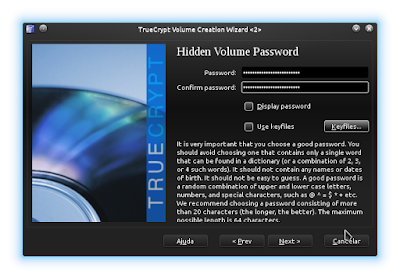

Agora sim coloque uma boa password com no mínimo 20 caracteres. Você pode escolher usar keyfiles, ele ajudam na segurança do seu container, pois ele só será aberto com esse keyfile.

NEXT

Nessa tela você deverá escolher o formato, FAT, NTFS, ext3 e por ai vai.

NEXT e NEXT

Essa tela é igual a do passo usada para criação do volume falso "Outer", agora vale mais a pena ficar o quanto tempo achar necessário brincando com o mouse dentro da tela. Quanto mais tempo movimentar o mouse aleatoriamente mais seguro seu volume estará.

Pronto, agora clique em EXIT e voilá.

E para abrir o volume criptografado?

1.Abra o Truecrypt novamente e clique em Select File.

2.Selecione o seu "arquivo_qualquer.txt"

3. Agora clique em Mount

4. Insira o password e clique em OK

Seu volume secreto estará montado, agora basta colocar os arquivos lá e eles estarão criptografados. Depois de usar o volume, não se esqueça de na tela inicial clicar em Dismount All para evitar erros e corrupção de dados. Para usar o volume falso, basta inserir a senha que colocou no nosso primeiro volume criado.

Esteja ligado para a parte de criptografia assimétrica de dados e para o tutorial de Full Disk Encryption ;).

Nenhum comentário:

Postar um comentário

Obrigado pelo seu comentário, vamos responder assim que possível.